L’expansion des environnements cloud, mobiles et IoT s’accompagne d’une nécessité accrue de provisionnement et de gestion des certificats, ce qui entraîne un risque de perte de service en raison de certificats et de clés numériques mal assortis. Ces problèmes peuvent être résolus et les risques atténués par l’utilisation d’une solution PKI.

PKI (Public Key Infrastructure) est un système de gestion des clefs publiques qui permet de gérer des listes importantes de clefs publiques et d’en assurer la fiabilité, pour des entités généralement dans un réseau. Elle offre un cadre global permettant d’installer des éléments de sécurité tels que la confidentialité, l’authentification, l’intégrité et la non-répudiation tant au sein de l’entreprise que lors d’échanges d’information avec l’extérieur.

Une infrastructure PKI fournit donc quatre services principaux:

-Fabrication de bi-clés.

– Certification de clé publique et publication de certificats.

– Révocation de certificats.

– Gestion la fonction de certification.

Quand les gens se réfèrent à public or Privé PKI , ils se réfèrent en faite à la confiance du public et de confiance privée infrastructures. N’oubliez pas que les clés publiques et privées ne sont pas liées aux clés publiques et privées PKI.

De plus, les deux cas se réfèrent à hébergé PKI or PKI-en tant que service (PKIaaS). Interne (ou hébergé localement) PKI peut travailler en privé PKI, mais il faut beaucoup d’efforts et de ressources pour mettre en œuvre les outils et services que vous obtiendriez d’un hébergé PKI or PKI fournisseur aaS.

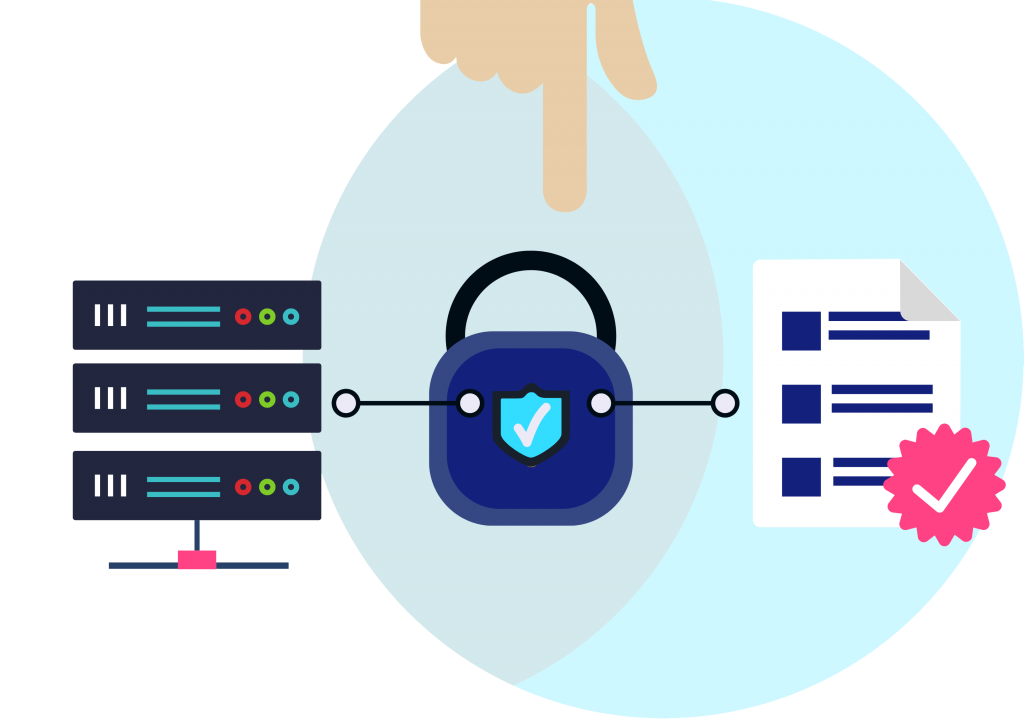

Fondamentalement, une PKI a deux fonctions:

1· Gérer une collection de clés public et les clés privées.

2· Pour lier chaque clé à l’identité d’une entité individuelle telle qu’une personne ou une organisation.

La liaison est établie par la délivrance de documents d’identité électroniques, appelés certificats numériques . Les certificats sont signés cryptographiquement avec une clé privée afin que les logiciels clients (tels que les navigateurs) puissent utiliser la clé publique correspondante pour vérifier les certificats authenticité (c’est-à-dire qu’il a été signé par la bonne clé privée) et intégrité (c’est-à-dire qu’il n’a été modifié d’aucune façon).

Les PKI Publics doivent respecter strictement les réglementations et faire l’objet d’audits réguliers, tandis qu’une PKI peut renoncer aux exigences d’audit et s’écarter des normes de la manière que son opérateur juge appropriée. Bien que cela puisse signifier qu’ils ne suivent pas les meilleures pratiques de manière aussi rigoureuse, cela permet également aux clients utilisant un PKI plus de liberté concernant leurs politiques et opérations de certificats.

Un exemple: les exigences de base interdisent aux autorités de certification de confiance d’émettre des certificats pour les domaines internes (par exemple, example.local). Un privé PKI peut, si vous le souhaitez, émettre des certificats pour tout domaine selon vos besoins, y compris ces domaines locaux.

Les certificats de confiance publique doivent également toujours inclure des informations spécifiques d’une manière strictement définie par leurs réglementations de contrôle et formatées dans un profil de certificat correspondant à la norme X.509 acceptée pour les certificats publics. Cependant, certains clients peuvent avoir besoin d’un profil de certificat personnalisé, spécialement adapté aux utilisations anticipées et aux problèmes de sécurité de leur organisation. Un privé PKI peut émettre des certificats à l’aide d’un profil de certificat spécialisé.

Outre le certificat lui-même, privé PKI permet également un contrôle total des procédures de vérification de l’identité et des informations d’identification. Les propres systèmes de contrôle d’accès d’un client (tels que les authentifications uniques ou les annuaires LDAP) peuvent être intégrés au réseau privé PKI pour fournir facilement des certificats aux parties auxquelles l’opérateur fait déjà confiance. En revanche, un public de confiance PKI doit effectuer des vérifications manuelles et automatisées strictes et une validation par rapport aux bases de données qualifiées avant de délivrer un certificat.